Update : Depuis 12/2019, j’ai rédigé un article (cliquez ici) pour la mise en place de Proxmox 6 et de toute sa configuration, je ne peux que vous conseiller d’y passer !

Un des nombreux articles à suivre qui regrouperont toutes les modifications que j’ai réalisées pour paramétrer et configurer au mieux Proxmox. Cet article trouve logiquement sa place dans la configuration “matériel”.

Avant de partir tête baissée dans la mise en place des machines virtuelles, il convient de paramétrer au mieux Proxmox. Vous trouverez donc plusieurs articles en lien avec la configuration de Proxmox à adapter à votre cas si nécessaire.

De base, Proxmox utilise un compte root ou super-utilisateur-qui-a-tous-les-droits (plus simple ?). Protégeons-nous un peu dans l’aspect administration.

Rendez-vous dans l’onglet Permissions/Groupes de votre Datacenter pour créer des groupes distincts :

- Administrateurs – groupe admin,

- Utilisateurs – groupe user.

Maintenant que nous avons différencié deux catégories d’utilisateurs de Proxmox, allons dans votre console d’administration. Pour rappel, soit :

- En sélectionnant votre serveur domotique dans le datacenter puis Shell,

- En passant par Bitvise SSH ou Putty.

Pour cette partie, je vous recommande de relire l’article sur l’installation de Proxmox.

Ajoutons un utilisateur, ici boss mais mettez ce que vous souhaitez comme compte utilisateur. Ce sera ce compte que vous allez utiliser et non plus le compte du root.

adduser boss

Un mot de passe vous sera demandé, rentrez le 2 fois et veillez à en mettre un correct !

Ajoutons-lui un joli bash coloré, vous avez l’habitude ! Pensez à adapter les lignes par le nom d’utilisateur que vous avez choisi – ici boss :

rm -rf /home/boss/.bashrc

Un bash plus agréable pour la lecture qui sera actif au prochain login

wget https://raw.githubusercontent.com/jeedom/core/stable/install/bashrc -O /home/boss/.bashrc

dos2unix /home/boss/.bashrc

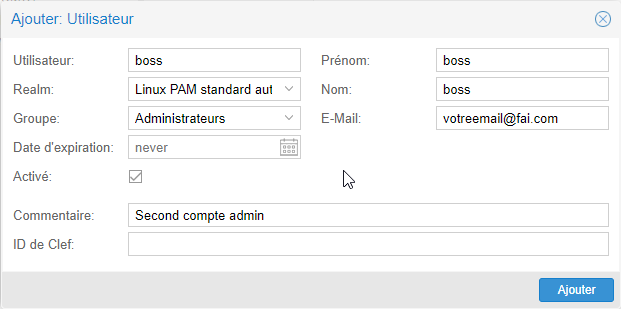

Maintenant que nous avons créé l’utilisateur, il faut indiquer à Proxmox qu’il s’agit d’un administrateur. Rendez-vous dans Datacenter/Permissions/Utilisateurs.

Ajoutez un utilisateur par le bouton Ajouter :

- nommez-le,

- choisissez une authentification de type Linux PAM (nous avons créé l’utilisateur dans la console tout à l’heure),

- indiquez qu’il fait parti du groupe Administrateurs,

- un petit commentaire au cas où,

- indiquez votre email de gestion (par exemple votre email sous gmail.com).

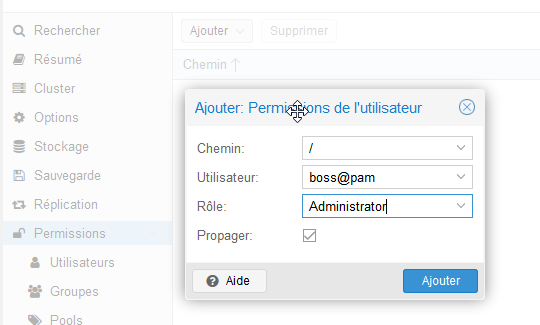

Puis dans l’onglet Permissions, indiquons qu’il s’agit d’un administrateur par Ajouter / Permissions de l’Utilisateur avec un rôle Administrator et en sélectionnant votre utilisateur précédemment créé :

Maintenant que nous avons créé notre second utilisateur administrateur, nous allons désactiver l’accès par le compte root en SSH (via Putty ou Bitvise SSH) directement. L’intérêt ? Pouvoir se logguer avec l’utilisateur et lors d’opérations plus lourdes de conséquence, devoir passer en administrateur pour les réaliser. Ainsi, c’est plus sécurisé.

Toujours les deux méthodes classiques :

- Lancez votre client SSH (Bitvise, SSH) mais utilisez l’utilisateur que vous avez créé (ici boss),

- ou déconnectez-vous de votre page Proxmox et logguez-vous avec le nouveau compte. Rendez-vous dans la console…

Interdisons la connexion en SSH au compte root principal par :

su –

Entrez votre mot de passe du compte principal root

Vous êtes sous votre utilisateur, il faut donc déjà passer en root pour avoir les droits d’accéder aux services de Proxmox.

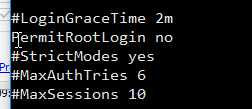

Éditez le fichier de configuration du SSH :

nano /etc/ssh/sshd_config

Recherchez alors une ligne avec CONTROL+W et tapez PermitRootLogin et Entrée ! Supprimez le # (qui indique que c’est un commentaire s’il est présent) en début de ligne et remplacez le yes par no. CONTROL+X pour quitter et Y pour sauver le fichier.

Relancez le démon du service SSH pour prendre en compte les modifications :

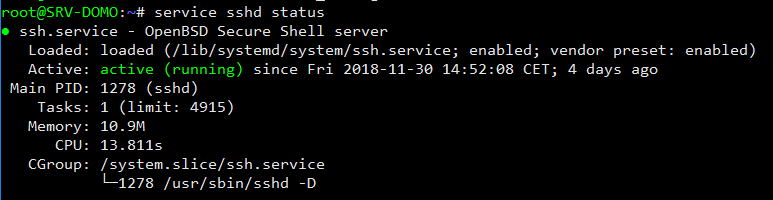

service sshd reload

La même commande en remplaçant reload par status vous permettra de voir si tout est OK.

Ici, nous avons ajouté un second administrateur, désactivez le compte administrateur root pour éviter une connexio en direct. Pour réaliser certaines fonctions non autorisées à un utilisateur lambda, il faudra donc passer en root par la commande su – pour avoir les droits.

La conclusion de cet article !

On se retrouve bientôt pour une configuration plus poussée de Proxmox avec l’ajout de la notification par email.

Si vous avez aimé cet article, faites le savoir, partagez-le ! Et n’hésitez pas à me supporter 🙂

Merci à vous !

Salut, Je sais que ce n’est pas le bon endroit mais je n’ai pas trouvé le formulaire de contact. Je suis ColonelMoutarde aka Luc SANCHEZ et je contribue au projet NextDom qui est un fork de Jeedom. N’hézite pas à venir nous rencontrer sur notre gitter https://gitter.im/NextDom

Bonsoir,

Merci de votre intérêt, je connais et surveille NextDom depuis quelques semaines pour ne pas dire mois !

J’ai suivi de loin la séparation de certains développeurs qui apportaient leur savoir-faire au travers d’excellents plugins et la société Jeedom.

Après, je ne vois pas trop ce que je peux apporter. Voilà, mon email est ouvert et le formulaire de contact est en plus (difficile de tout faire).

Bonne soirée,

Benjamin

Bonjour.

Merci beaucoup pour cette somme de travail et pour le temps passé à documenter et partager.

Une petite coquille que je me permets de vous remonter :

CONTROL+W pour quitter : CTRL + X (après le PermitRootLogin)

Bien vu. Je corrige.

Bonjour Bejamin,

Merci pour ce tuto pratique. Perso pour afficher l’état du service ssh j’utilise :

systemctl status ssh.service

Bonne journée

Rémi